Современный автомобиль — это распределённый компьютер на колёсах: десятки электронных блоков (ECU), шины CAN/LIN/FlexRay/Ethernet, телематический модем 4G/5G, Bluetooth/Wi-Fi, мобильное приложение, OTA-обновления и даже V2X-связь. Удобство и функциональность растут, но растёт и площадь атаки: от угонов через «кан-инъекцию» и ретрансляции ключа до перехвата телематики, подмены приложений и саботажа OTA. В этой статье — системный взгляд на риски и практики защиты «умного» авто: что делает производитель, что можете делать вы, и как выстроить процесс в личном и корпоративном (флит) использовании.

- Стандарты и регуляции: на что ориентироваться

- Карта угроз «умного» авто

- Принципы защиты (по слоям)

- 1) Архитектура автомобиля и ECU

- 2) Процессы и соответствие стандартам

- 3) Уровень пользователя (владелец/водитель)

- 4) Для автопарков и каршеринга

- Пошаговая стратегия для владельца (за 90 минут)

- Топ-10 практик для ежедневной «цифрогигиены» авто

- Особые сценарии и как их закрывать

- Ретрансляция ключа (relay attack)

- «CAN-инъекция» через уязвимые узлы

- Компрометация телематики/приложений

- OTA/цепочка поставки

- V2X и ИИ-системы

- Сравнительная таблица: векторы атак и меры защиты

- Что важно помнить при сервисе и тюнинге

- Мини-гайд для автопарков (30 дней к зрелости)

- Часто задаваемые вопросы (FAQ)

- Чек-лист перед дальней поездкой

- Ключевые термины коротко

- Дополнительные ресурсы

- Приложение: расширенная сравнительная таблица мер по ролям

Стандарты и регуляции: на что ориентироваться

UN R155 (Cybersecurity) закрепляет требования к производителю и к транспортному средству: наличие управленческой системы кибербезопасности (CSMS), проведение оценки рисков, мониторинг атак и реагирование в течение жизненного цикла. Это не «чек-лист функций», а рамка, которую проверяют органы одобрения типа. (unece.org)

UN R156 (Software updates) регламентирует безопасное обновление ПО, включая OTA: контроль целостности, управление версиями и аудит обновлений. В последние годы к документу выпускаются интерпретации и обновления с привязкой к новым стандартам обновлений. (unece.org)

ISO/SAE 21434 — основной международный стандарт инженерии кибербезопасности для автопрома: охватывает весь жизненный цикл E/E-систем — от концепции и разработки до эксплуатации и вывода из эксплуатации. Для аудитов применяется связанный документ ISO/PAS 5112. (ISO)

Практики регуляторов и отрасли. Обновлённые рекомендации NHTSA по кибербезопасности транспортных средств описывают процессы безопасной разработки, тестирования, мониторинга и обмена информацией о уязвимостях. Auto-ISAC публикует «Best Practice Guides» для всего экосистемного цикла (дизайн, разработка, пост-продакшн). (NHTSA)

Европейская перспектива. ENISA обобщает «good practices» для «умных» авто и отдельные рекомендации для автономного/ИИ-функционала (риски ML/AI, V2X, приватность). (enisa.europa.eu)

Карта угроз «умного» авто

Ниже — основные векторы и что именно они затрагивают.

- Физический доступ и «CAN-инъекции». Подмена сообщений на шине (через доступ к разъёмам в арке фары/бампере, в салоне к OBD-II и пр.) для снятия охраны, запуска и т.д. (типичная связка с угоном).

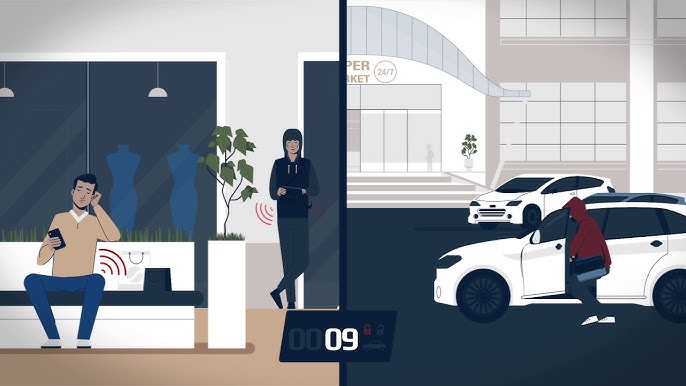

- Ретрансляция и релейные атаки на бесключевой доступ. Удлинение радиоканала между ключом и авто, либо атаки на «слабые» ключ-чипы, если не задействованы UWB/датчики движения.

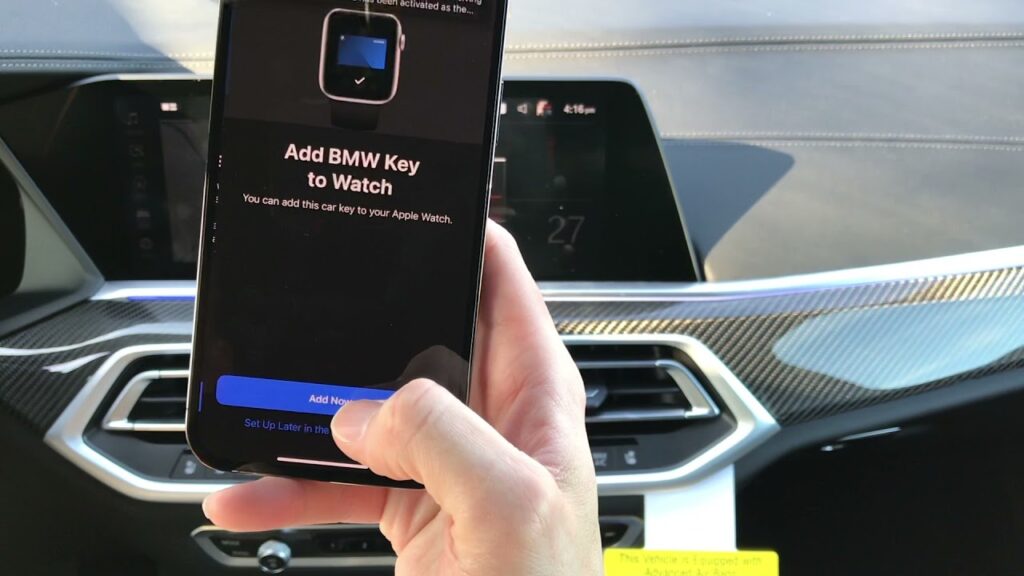

- Телематика и мобильные приложения. Кража учётных данных, токенов и API-ключей, SIM-подмены, уязвимости в приложениях и их SDK.

- Wi-Fi / Bluetooth. Эксплойты стека, небезопасные пароли/сопряжения, атаки MITM.

- OTA-обновления. Подмена пакетов, атаки на цепочку поставки, неподписанные/неполно проверенные пакеты.

- V2X (DSRC/C-V2X). Подделка сообщений (spoofing), рассылка ложных предупреждений.

- Датчики ADAS и навигации. GPS-spoofing, засвет лидаров/камер, адверсариальные паттерны для систем распознавания. (enisa.europa.eu)

- Инфраструктура зарядки и аксессуары. Вредоносные или скомпрометированные зарядные станции, «умные» трекеры, OBD-донглы.

- Экосистема сервиса. Компрометация диагностического оборудования, дилерских аккаунтов, облачных кабинетов.

Принципы защиты (по слоям)

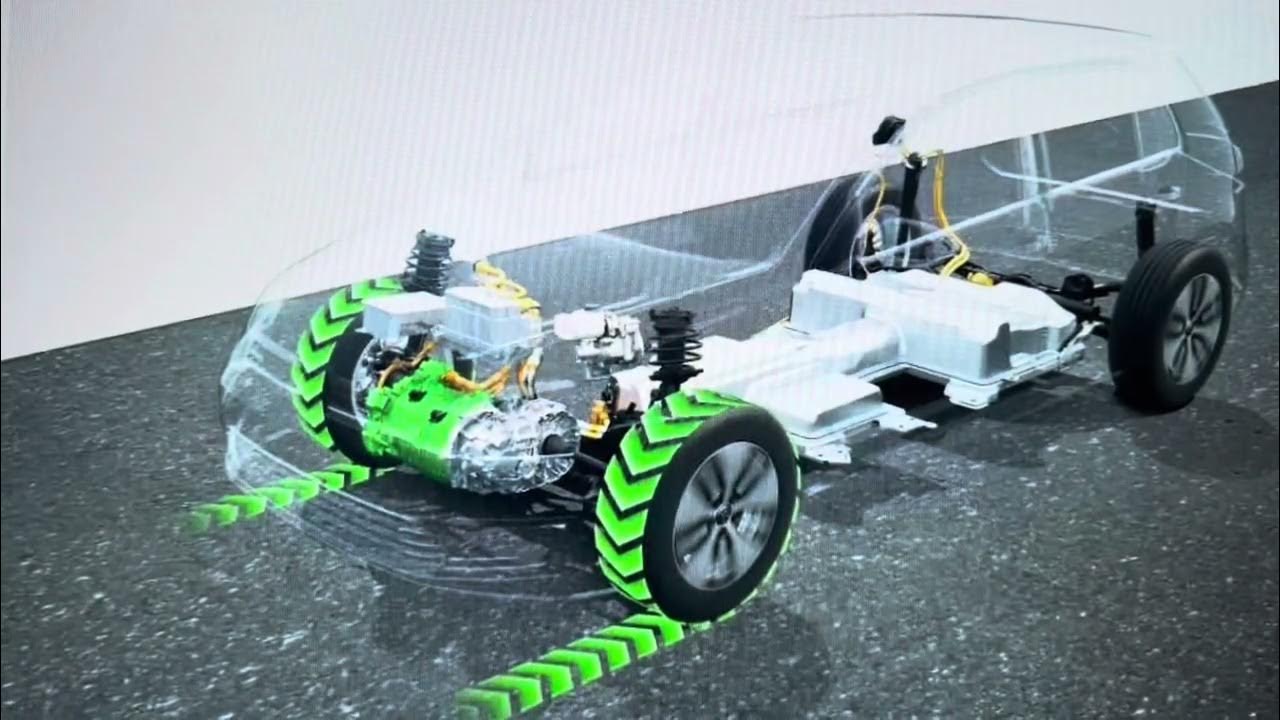

1) Архитектура автомобиля и ECU

- Сегментация сетей: разделение доменов (инфотейнмент ↔ силовые/тормозные), фильтрация шлюзом, ограничение маршрутов.

- Защищённая загрузка (Secure Boot) и доверенная платформа (HSM/TPM): код исполняется только после криптографической проверки.

- Подписывание и контроль целостности ПО: обязательные цифровые подписи для прошивок и конфигов.

- Журналы безопасности и IDS/IPS по CAN/Ethernet: аномалия-детекторы и event-логирование с устойчивой памятью.

- Безопасные OTA по R156/ISO 24089: поэтапное (staged) внедрение, откаты (rollback), доказуемая прослеживаемость. (unece.org)

2) Процессы и соответствие стандартам

- CSMS по R155 + TARA: системная оценка угроз/рисков, управление уязвимостями, PSIRT и координация с CERT. (unece.org)

- SDL (безопасная разработка) и тесты: fuzzing, пентесты ECU и телематики, валидация криптографии, тестирование обновлений. Рекомендации NHTSA и Auto-ISAC покрывают эти практики. (NHTSA)

3) Уровень пользователя (владелец/водитель)

- Обновления и приватность: своевременно обновляйте ОС/приложение/навигацию, отключайте лишний сбор, очищайте данные при продаже.

- Ключ и бесключевой доступ: включайте «sleep» у ключа (если есть датчик движения), храните в экранирующем чехле, по возможности — UWB-ключ/цифровой ключ с BLE/UWB и 2FA.

- Мобильное приложение: сильный пароль + парольный менеджер, 2FA, контроль активных устройств/сессий, запрет рут-устройств.

- Физические меры: OBD-замок, «невидимый» иммобилайзер, сигнализация с диалоговым кодом, датчики подмены CAN.

- Сети: не подключайте авто к открытым Wi-Fi; меняйте дефолтные пароли точки доступа.

4) Для автопарков и каршеринга

- Политики доступа и журналирование: централизованные аккаунты, ротация паролей/ключей, off-boarding.

- SIEM/наблюдение: сбор телематических событий и аномалий CAN.

- План реагирования: «кто, что, когда» при инциденте, чёткая коммуникация с OEM и страховой.

- Аудиты 21434/5112: периодическая проверка процессов и подрядчиков. (ISO)

Пошаговая стратегия для владельца (за 90 минут)

- 30 минут — ключ и доступ.

– Включите «passive off» на ночь; проверьте наличие UWB/«motion sensor» у брелока.

– Купите экранирующий чехол; храните запасной ключ отдельно. - 20 минут — приложение и аккаунт.

– Включите 2FA; смените пароль (уникальный, 14+ символов).

– Проверьте активные устройства/токены; отключите лишние. - 15 минут — сам автомобиль.

– Отключите ненужные внешние интерфейсы (гостевой Wi-Fi), смените пароли.

– Проверьте настройки приватности и телематики. - 15 минут — физическая защита.

– Установите OBD-замок; проверьте, что диагностический порт не «торчит».

– Если есть — активируйте «Valet»/ограничение скорости/геозоны. - 10 минут — обновления.

– Проверьте наличие OTA; обновитесь; включите автообновления с уведомлением. Рекомендации безопасных обновлений зафиксированы в R156 и отраслевых гайдах. (unece.org)

Топ-10 практик для ежедневной «цифрогигиены» авто

- 2FA и уникальные пароли для OEM-аккаунтов.

- Минимальные привилегии для «семейных» доступов и общих ключей.

- Откат/удаление данных перед продажей/сдачей в сервис.

- Только официальные кабели/аксессуары, запрет «левых» OBD-донглов.

- Обновления по расписанию; не тяните с критическими патчами.

- Блокируйте OBD; не храните брелок у входной двери.

- Шифруйте головные устройства со встроенной памятью.

- Проверяйте разрешения приложений (камера/микрофон/гео).

- Разделяйте «рабочие» и «личные» устройства.

- Учите домочадцев/сотрудников базовым правилам (социальная инженерия).

Особые сценарии и как их закрывать

Ретрансляция ключа (relay attack)

Симптомы: авто открывается «само» рядом с домом, без следов взлома.

Меры: UWB-ключ или «ключ-в-движении», чехол-экранировка, отключение «passive entry» в ночное время, геозоны. Отраслевые рекомендации подчёркивают важность многофакторности и политики управления ключами. (NHTSA)

«CAN-инъекция» через уязвимые узлы

Симптомы: снятие с охраны/запуск без ключа, необычные DTC.

Меры: усиленная сигнализация, иммобилайзер, мониторинг аномалий по шине, защита жгутов/разъёмов, парковка в защищённых местах.

Компрометация телематики/приложений

Симптомы: странные команды, «самостоятельное» открытие/климат, неизвестные входы в аккаунт.

Меры: 2FA, ротация паролей/токенов, контроль устройств, запрос журналов у OEM/оператора, сообщение в поддержку/страховую.

OTA/цепочка поставки

Симптомы: собщения об «обновлениях» вне графика, откаты после обновления, нестабильность.

Меры: обновляться только по штатным каналам, верифицировать версии, не ставить «прошивки из интернета», при сбоях — дилерский сервис. R156/ISO 24089 подчёркивают безопасность процессов обновления. (unece.org)

V2X и ИИ-системы

Симптомы: ложные предупреждения, «торможение ни с того ни с сего», некорректные распознавания.

Меры: актуальные обновления карт и ПО ADAS, защита каналов связи, калибровка датчиков; для ИИ — валидация моделей и защита от адверсариальных воздействий. ENISA описывает риски AI/AV и набор рекомендаций. (enisa.europa.eu)

Сравнительная таблица: векторы атак и меры защиты

| Вектор атаки | Что под угрозой | Быстрые меры (владелец) | Технические меры (OEM/сервис) | Стоимость/сложность | Комментарии/источники |

|---|---|---|---|---|---|

| Релейная атака на ключ | Доступ/угон | Чехол-экран, отключение passive entry, UWB-ключ, хранить ключи вдали от входной двери | Многофакторные ключи, датчик движения ключа, детекторы аномалий открытий | Низкая-средняя | Практики NHTSA/Auto-ISAC про многоуровневую аутентификацию. (NHTSA) |

| CAN-инъекция | Угон/управление функциями | OBD-замок, иммобилайзер, охрана жгутов | Сегментация, IDS по шине, защищённые шлюзы, безопасные UDS-сессии | Средняя | Логирование и реагирование — часть R155. (unece.org) |

| Телематика/приложение | Приватность/дистанц. команды | 2FA, ротация токенов, ревизия устройств | Threat monitoring, Zero Trust к API, hardening бэкенда, SBOM | Низкая-высокая | Рекомендации NHTSA + Auto-ISAC. (NHTSA) |

| OTA/цепочка поставки | Массовый сбой/компрометация | Обновляться только официально | Подписи, staged rollout, rollback, ISO 24089 процессы | Средняя | Регулируется R156 и интерпретациями. (unece.org) |

| Wi-Fi/Bluetooth | Доступ к данным/модулю | Сильные пароли, запрет открытых сетей | Обновление стеков, изоляция доменов, сертификаты | Низкая-средняя | Входит в «поверхность атаки» в ISO/SAE 21434. (ISO) |

| V2X-spoofing | Опасные манёвры/LOSA | Актуальные обновления, отключение неиспользуемых функций | PKI для V2X, фильтрация, валидация, IDS | Средняя-высокая | Риски и меры в отчётах ENISA. (enisa.europa.eu) |

| ИИ/ADAS адверсариальные | Ошибки распознавания | Калибровка, чистка датчиков | Робастные модели, тесты на адверсариальные примеры | Средняя-высокая | Рекомендации ENISA/JRC. (enisa.europa.eu) |

Что важно помнить при сервисе и тюнинге

- Диагностические приборы и софт — только лицензионные. Не создавайте «бэкдоры» в UDS-сессиях, не оставляйте «сервисные» PIN/seed-key.

- Аксессуары и допоборудование (иммобилайзеры, трекеры, OBD-донглы) должны иметь проверенную криптографию и обновляемую прошивку; не подключайте «дешёвые» телематические трекеры без репутации.

- Прошивки и карты — обновляйте из официальных источников; любые «патчи» от третьих лиц увеличивают риск.

Мини-гайд для автопарков (30 дней к зрелости)

Неделя 1 — инвентаризация и политики.

Соберите реестр ТС/ECU/версий, проверьте кто и как имеет доступ к аккаунтам, включите 2FA везде.

Неделя 2 — журналирование и мониторинг.

Включите экспорт логов из телематики; добавьте базовые корреляции (анти-relay/anti-CAN-injection индикаторы).

Неделя 3 — обновления и регламенты.

Согласуйте окно OTA, опишите процедуру rollback; оформите короткий IR-план: «триггеры, контакты, роли».

Неделя 4 — аудит и тренинг.

Раз в полгода проводите мини-аудит по 21434/5112; обучите диспетчеров и водителей «цифрогигиене». (ISO)

Часто задаваемые вопросы (FAQ)

1. Достаточно ли экранирующего чехла для ключа?

Это базовая мера против релейных атак. Но оптимально сочетать её с отключением «passive entry» на ночь и/или использованием UWB-ключа/цифрового ключа с многофакторной проверкой — именно многоуровневость повышает стойкость. Рекомендации индустрии подчёркивают layered security. (NHTSA)

2. Стоит ли отключать телематический модуль?

Для частного владельца отключение урежет функции и не гарантирует безопасность (могут остаться другие векторы). Гораздо важнее корректно настроить приватность/доступы и обновления по R156-подходам. (unece.org)

3. Можно ли «прошить» авто для новых функций, не опасаясь?

Любая сторонняя прошивка — риск цепочки поставки и потери гарантий. Безопаснее — официальные OTA с подписью, журналами и возможностью отката. (unece.org)

4. Как понять, что меня атакуют через приложение?

Признаки: неизвестные входы, незнакомые «привязанные» устройства, команды «сами собой». Немедленно смените пароль, отключите сессии, включите 2FA, сообщите OEM/страховой. NHTSA рекомендует процесс реагирования и обмена сведениями. (NHTSA)

5. Что такое ISO/SAE 21434 простыми словами?

Это «конструктор правил» для инженеров, чтобы изначально проектировать и поддерживать безопасные электронные системы авто на всем жизненном цикле — от идеи до утилизации. (ISO)

6. А как быть с автономными функциями и ИИ?

У ИИ-моделей есть специфические риски (адверсариальные примеры, подмена данных обучения). ENISA с JRC выпустили рекомендации по снижению этих рисков. (enisa.europa.eu)

7. Помогают ли отраслевые обмены информацией о киберугрозах?

Да. Auto-ISAC координирует обмен практиками и индикаторами, регулярно обновляет Best Practice Guides и методические материалы. (Automotive ISAC)

Чек-лист перед дальней поездкой

- Обновления авто/навигации установлены; журнал изменений прочитан.

- Ключи лежат в экранирующем чехле/режим «passive off» активирован.

- 2FA включена; лишние устройства отвязаны.

- Гостевой Wi-Fi отключён; пароль точки доступа сменён.

- Запасной ключ/карта в защищённом месте, не в машине.

- OBD-порт закрыт механически; доступ к жгутам неочевиден.

- Контакты поддержки OEM/страховой/дилера под рукой.

- Для автопарков: включён экспорт телематических логов и уведомлений.

Ключевые термины коротко

- CSMS (Cyber Security Management System) — система управления кибербезопасностью производителя (UN R155). (unece.org)

- OTA (Over-the-Air) — удалённые обновления ПО согласно UN R156/ISO 24089. (unece.org)

- TARA — анализ угроз и рисков (часть ISO/SAE 21434). (ISO)

- Auto-ISAC — отраслевой центр обмена информацией о киберугрозах для авто. (Automotive ISAC)

Надёжная защита «умного» авто — это не «одна волшебная коробочка», а сочетание: инженерной архитектуры (сегментация, безопасная загрузка, подписи и OTA-процессы), зрелых процессов (R155/21434), отраслевых практик (NHTSA, Auto-ISAC) и ваших пользовательских привычек (2FA, обновления, экранирование ключа, OBD-замок). Чем больше независимых слоёв вы включите, тем дороже и сложнее для злоумышленника станет атака — и тем ниже ваш реальный риск. (NHTSA)

Дополнительные ресурсы

- UN R155: «Кибербезопасность и CSMS» (официальная страница и текст регламента). (unece.org)

- UN R156: «Обновления ПО» (материалы и презентации UNECE). (unece.org)

- ISO/SAE 21434 и ISO/PAS 5112 (страницы ISO). (ISO)

- NHTSA: «Cybersecurity Best Practices for the Safety of Modern Vehicles». (NHTSA)

- Auto-ISAC: Best Practice Guides и новости обновлений. (Automotive ISAC)

- ENISA: «Good Practices for Security of Smart Cars», рекомендации для CAM и AI/AV. (enisa.europa.eu)

Приложение: расширенная сравнительная таблица мер по ролям

| Роль | 1-я линия | 2-я линия | 3-я линия |

|---|---|---|---|

| Владелец/семья | 2FA, экранирование ключа, отключение passive entry, OBD-замок, обновления | Настройка приватности, блок гостевого Wi-Fi, контроль устройств, «Valet» | План реакции на инцидент, фото/видео-фиксация, контакт OEM/страховой |

| Флит/каршеринг | Инвентарь ТС/версий, MDM для телематики | SIEM/логирование, регулярные OTA-окна, обучение персонала | Полугодовой аудит по 21434/5112, IR-учения |

| OEM/интеграторы | CSMS/R155, SDL, TARA | Сегментация, IDS по CAN/Ethernet, HSM/TPM | OTA по R156/ISO 24089, PSIRT/обмен через Auto-ISAC |