Умный дом делает быт удобнее: лампы включаются голосом, розетки считают потребление, камеры присылают уведомления, а робот‑пылесос строит карту квартиры. Но вместе с комфортом появляется и новая поверхность атаки: IoT‑устройства (Internet of Things) часто имеют слабые пароли, редкие обновления, уязвимые облачные аккаунты и слишком «болтливые» приложения. В результате умная камера может стать окном для слежки, колонка — постоянным микрофоном, а роутер — воротами в вашу домашнюю сеть.

В этой статье — максимально практичное, пошаговое руководство по безопасности умного дома: от настроек Wi‑Fi и сегментации сети до защиты камер, датчиков и голосовых ассистентов. В конце вас ждут сравнительная таблица, большой FAQ и чек‑листы, которые удобно пройти как «техосмотр» квартиры.

- Содержание

- 1) Почему умный дом взламывают: реальные сценарии угроз

- Самые типичные сценарии

- 2) Главные принципы защиты IoT: что важно в первую очередь

- 1) Минимизация поверхности атаки

- 2) Разделение доверия (сегментация)

- 3) Управляемость (обновления + контроль)

- 3) Базовый чек‑лист безопасности (быстро и эффективно)

- Чек‑лист «Сделать сегодня»

- Чек‑лист «Сделать на неделе»

- 4) Роутер и Wi‑Fi: фундамент безопасности умного дома

- 4.1. Безопасные настройки Wi‑Fi

- 4.2. Настройки роутера, которые реально важны

- 4.3. Почему «старый роутер от провайдера» — риск

- 5) Сегментация сети: «золотой стандарт» защиты умного дома

- 5.1. Минимальная схема сегментации (простая)

- 5.2. Расширенная схема (правильно и гибко)

- 5.3. Что делать, если без облака «не работает»

- 6) Пароли, 2FA и аккаунты: слабое звено №1

- 6.1. Правила паролей для умного дома

- 6.2. 2FA: включить везде, где можно

- 6.3. Восстановление доступа и «запасной выход»

- 7) Обновления прошивок и жизненный цикл устройств

- 7.1. Почему обновления критичны

- 7.2. Практика: как контролировать обновления

- 7.3. Если обновлений больше нет

- 8) Защита умных камер, домофонов и видеонянь (и приватность)

- 8.1. Главные риски камер

- 8.2. Лучшие практики для камер

- 8.3. Физическая приватность — простые решения

- 9) Умные колонки и микрофоны: как снизить риск слежки

- Что сделать для безопасности и приватности

- 10) Умные замки, сигнализация и датчики: безопасность + отказоустойчивость

- 10.1. Принцип №1: «Безопасно при отказе»

- 10.2. Практические рекомендации

- 11) Центры управления (хабы): Home Assistant, HomeKit, Google/Alexa — нюансы безопасности

- Общие правила

- Home Assistant (локальная сила, но ответственность выше)

- Экосистемы с облаком (Google/Alexa/SmartThings)

- 12) Удалённый доступ к умному дому: безопасные варианты

- Варианты удалённого доступа (по уровню безопасности)

- 13) DNS, блокировка трекеров и телеметрии: разумная приватность

- 14) Что делать при подозрении на взлом: план действий

- Признаки, что что-то не так

- План действий

- 15) Как выбирать устройства: критерии «безопасной покупки»

- На что смотреть перед покупкой

- Мини‑правило

- Сравнительная таблица: протоколы и технологии умного дома с точки зрения безопасности

- Практический чек‑лист: «идеальная конфигурация» умного дома

- FAQ: частые вопросы о безопасности умного дома

- 1) Можно ли вообще сделать умный дом «невзламываемым»?

- 2) Что важнее: хороший роутер или дорогие умные устройства?

- 3) Гостевая сеть — это то же самое, что VLAN?

- 4) Нужно ли отключать интернет всем IoT‑устройствам?

- 5) Опасно ли использовать умные камеры дома?

- 6) Проброс портов на камеру — это прям «нельзя»?

- 7) Зачем отключать UPnP, если «так удобнее»?

- 8) WPA2 ещё норм или обязательно WPA3?

- 9) Что делать, если устройство требует слабый пароль или не поддерживает 2FA?

- 10) Как понять, какие устройства «критичные»?

- 11) Стоит ли бояться голосовых ассистентов?

- 12) Нужен ли антивирус на роутере?

- 13) Что безопаснее: облако или локальное хранение видео?

- 14) Можно ли использовать один аккаунт на всю семью?

- 15) Как часто нужно обновлять умные устройства?

- 16) Чем опасны «ноунейм» устройства с маркетплейсов?

- 17) Что делать перед продажей/передачей устройства?

- 18) У меня много устройств, как не утонуть в настройках?

- Итоги: краткая формула безопасного умного дома

Содержание

-

Почему умный дом взламывают: реальные сценарии угроз

-

Главные принципы защиты IoT: что важно в первую очередь

-

Базовый чек‑лист безопасности (быстро и эффективно)

-

Роутер и Wi‑Fi: фундамент безопасности умного дома

-

Сегментация сети (VLAN/гостевая сеть): «золотой стандарт»

-

Пароли, 2FA и аккаунты производителей: слабое звено №1

-

Обновления прошивок и жизненный цикл устройств

-

Защита умных камер, домофонов и видеонянь (и приватность)

-

Умные колонки и микрофоны: как снизить риск слежки

-

Умные замки, сигнализация и датчики: безопасность + отказоустойчивость

-

Центры управления (хабы): Home Assistant, HomeKit, Google/Alexa — нюансы

-

Удалённый доступ к умному дому: безопасные варианты

-

DNS, блокировка трекеров и телеметрии: разумная приватность

-

Что делать при подозрении на взлом: план действий

-

Как выбирать устройства: критерии «безопасной покупки»

-

FAQ: ответы на частые вопросы

1) Почему умный дом взламывают: реальные сценарии угроз

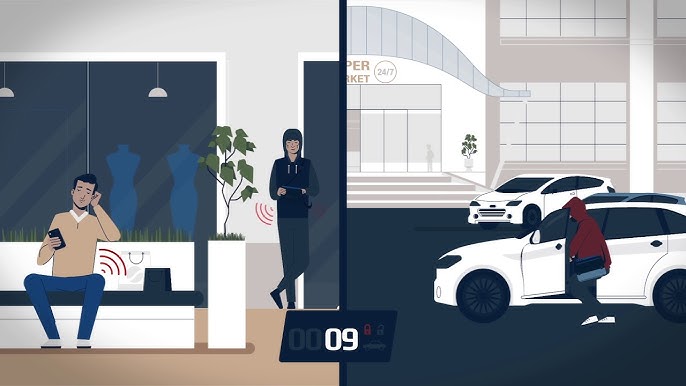

Чтобы защищаться, полезно понимать мотив и путь злоумышленника. В реальности «взлом умного дома» чаще всего не похож на кино: чаще это не гений‑хакер, а автоматизированные атаки и массовые подборы паролей.

Самые типичные сценарии

1. Доступ через слабый пароль/аккаунт.

Пользователь оставил стандартный пароль, использует один и тот же пароль везде или не включил 2FA. Взлом облачного аккаунта = доступ к камерам, замкам, истории событий.

2. Компрометация роутера.

Слабый пароль администратора, включённый UPnP, устаревшая прошивка или «удалённое администрирование из интернета» — и злоумышленник получает контроль над маршрутизатором.

3. Взлом через уязвимость устройства.

Старые прошивки, открытые сервисы, небезопасные протоколы, уязвимости в веб‑панелях. Иногда атака идёт «снаружи», чаще — изнутри сети (например, если в сеть попал заражённый ноутбук).

4. Слежка через камеры/микрофоны.

Главная угроза приватности: доступ к видеопотоку, архивам, или неочевидная утечка (например, камера пишет в облако больше, чем вы ожидали).

5. Ботнеты и майнинг на IoT.

Часть устройств попадает в ботнеты и начинает участвовать в DDoS или рассылках. Вам это может быть не заметно, но растёт нагрузка на сеть и риск дальнейших атак.

6. Социальная инженерия и фишинг.

Письмо «Ваша камера заблокирована» или «Подтвердите аккаунт», переход по ссылке — и злоумышленник получает токены/пароли.

2) Главные принципы защиты IoT: что важно в первую очередь

В безопасности умного дома есть три «кита»:

1) Минимизация поверхности атаки

Меньше открытых портов, меньше лишних функций, меньше «облачных» интеграций там, где можно обойтись локальным управлением.

2) Разделение доверия (сегментация)

Даже если умная лампочка окажется уязвимой, она не должна иметь прямой доступ к вашим ноутбукам, NAS, домашним документам и рабочим устройствам.

3) Управляемость (обновления + контроль)

Устройство без регулярных обновлений — это «расходник». Важны: поддержка производителя, понятная политика обновлений, возможность безопасного сброса и восстановление контроля.

3) Базовый чек‑лист безопасности (быстро и эффективно)

Если у вас мало времени, начните с этого. Эти шаги дают максимальный эффект при минимальных усилиях.

Чек‑лист «Сделать сегодня»

-

Поменяйте пароль администратора роутера (уникальный, длинный).

-

Включите WPA3 (или WPA2‑AES, если WPA3 недоступен).

-

Отключите WPS (кнопочный «упрощённый» вход в Wi‑Fi).

-

Отключите UPnP на роутере (если не уверены, что вам нужно).

-

Проверьте, нет ли Port Forwarding (проброса портов) на камеры/регистраторы/умный дом. Уберите лишнее.

-

Обновите прошивку роутера и всех IoT‑устройств.

-

Включите 2FA во всех аккаунтах производителей умного дома.

-

Создайте отдельную Wi‑Fi сеть (гостевую) для IoT, если нет VLAN.

-

Ограничьте права приложений: микрофон/геолокация/контакты — только по необходимости.

-

Проверьте список подключённых устройств в роутере: нет ли неизвестных.

Чек‑лист «Сделать на неделе»

-

Сегментируйте сеть (VLAN или хотя бы гостевая сеть + правила доступа).

-

Настройте безопасный удалённый доступ (VPN, а не открытые порты).

-

Пересмотрите приватность: камеры, микрофоны, хранение записей, уведомления.

-

Сделайте инвентаризацию: какие устройства, какие аккаунты, где включено облако.

-

Решите вопрос с устаревшими устройствами без поддержки: заменить/изолировать/отключить интернет.

4) Роутер и Wi‑Fi: фундамент безопасности умного дома

Сколько бы вы ни «закручивали гайки» на отдельных гаджетах, роутер остаётся главными воротами. Ошибка здесь обнуляет усилия.

4.1. Безопасные настройки Wi‑Fi

-

Шифрование: WPA3‑Personal (SAE) — лучший вариант. Если нет — WPA2‑AES.

Избегайте WPA/WEP и «mixed mode», если можно. -

Пароль Wi‑Fi: длинный (16–20+ символов), уникальный, без словарных слов.

-

Отключите WPS. Это одна из самых популярных «дыр» в бытовых сетях.

-

Скрытие SSID не является защитой. Это больше неудобство, чем безопасность.

-

Разделите диапазоны (если есть возможность): отдельный SSID для IoT на 2.4 ГГц, а личные устройства — на 5/6 ГГц.

4.2. Настройки роутера, которые реально важны

-

Смените логин/пароль админ‑панели (не “admin/admin”).

-

Отключите удалённое администрирование из интернета (WAN management), если оно не нужно.

-

UPnP — выключить. UPnP удобен, но часто позволяет приложениям и устройствам автоматически открывать порты наружу.

-

Проверьте проброс портов. Никаких «камер наружу» через открытый порт 80/554 и т.п.

-

Включите автообновления прошивки роутера (если доступны) или поставьте себе регулярное напоминание.

-

DNS: используйте надёжный DNS (и по возможности — защищённый DNS, если роутер поддерживает).

-

Логи и уведомления: включите уведомления о входе в админку, если есть.

4.3. Почему «старый роутер от провайдера» — риск

Провайдерские устройства могут быть нормальными, но часто:

-

редко получают обновления;

-

имеют ограниченные настройки сегментации;

-

используют слабые дефолтные конфиги;

-

не дают гибких правил firewall.

Если у вас большой парк IoT, камера/замок/сигнализация — разумно рассмотреть более управляемый роутер или систему с VLAN.

5) Сегментация сети: «золотой стандарт» защиты умного дома

Сегментация — это разделение домашней сети на зоны доверия. Идея простая: если умная лампа «плохая», она не должна видеть ваш ноутбук.

5.1. Минимальная схема сегментации (простая)

Если ваш роутер поддерживает гостевую сеть:

-

Основная сеть: ноутбуки, телефоны, NAS, рабочие устройства.

-

IoT‑сеть (гостевая): лампы, розетки, робот‑пылесос, телевизор, устройства «не первой необходимости».

Важно: у некоторых роутеров гостевая сеть запрещает доступ к локальным устройствам — это плюс. Но иногда это мешает локальному управлению (например, локальному контроллеру умного дома). Тогда нужна расширенная схема.

5.2. Расширенная схема (правильно и гибко)

С VLAN можно сделать так:

-

VLAN 10 (Trusted): ПК/телефоны/ноутбуки.

-

VLAN 20 (IoT): умные устройства.

-

VLAN 30 (Guest): гости.

-

VLAN 40 (Cameras): камеры/регистратор (отдельно).

Правила firewall (логика):

-

IoT → Интернет: да (частично/по списку), IoT → Trusted: нет.

-

Trusted → IoT: да (управление).

-

Cameras → Интернет: по возможности нет (или строго ограничить), Cameras → NVR: да.

Почему камеры часто выносят в отдельный сегмент: это самый «чувствительный» источник данных.

5.3. Что делать, если без облака «не работает»

Некоторые устройства управляются только через облако. Это не приговор, но:

-

изолируйте их в IoT‑сеть;

-

ограничьте права приложения;

-

включите 2FA и контроль входов;

-

выбирайте альтернативы с локальным управлением для критичных зон (замки/камеры).

6) Пароли, 2FA и аккаунты: слабое звено №1

Большинство реальных «угонов камер» происходит не из-за радио‑хака Zigbee, а из-за компрометации аккаунта.

6.1. Правила паролей для умного дома

-

Уникальный пароль на каждый сервис.

-

Длина важнее сложности: 16+ символов.

-

Менеджер паролей — ваш лучший друг.

-

Не используйте почту/пароль, которые уже “светились” в утечках.

6.2. 2FA: включить везде, где можно

Предпочтительно:

-

приложение‑аутентификатор (TOTP);

-

аппаратный ключ (если поддерживается).

Менее желательно:

-

SMS (лучше, чем ничего, но слабее).

6.3. Восстановление доступа и «запасной выход»

-

Проверьте, куда привязано восстановление: резервная почта, номер, коды.

-

Сохраните резервные коды 2FA в безопасном месте (офлайн).

7) Обновления прошивок и жизненный цикл устройств

7.1. Почему обновления критичны

IoT‑устройства часто работают годами. Уязвимости находят постоянно, и без обновлений устройство превращается в «памятник риску».

7.2. Практика: как контролировать обновления

-

Включите автообновление, если производитель предлагает.

-

Раз в 1–2 месяца делайте «техосмотр»: проверка обновлений роутера и ключевых устройств.

-

Выберите день месяца (например, первое воскресенье) — так проще.

7.3. Если обновлений больше нет

Устройство без поддержки можно:

-

изолировать в IoT‑сети;

-

запретить ему интернет (если работает локально);

-

заменить, если оно критично (замок/камера/сигнализация).

8) Защита умных камер, домофонов и видеонянь (и приватность)

Камеры — главная цель для слежки, потому что ценность данных максимальна.

8.1. Главные риски камер

-

доступ к видеопотоку и микрофону;

-

просмотр архива;

-

подмена владельца (перепривязка устройства);

-

утечки через облако и слабые аккаунты;

-

«случайная открытость» из-за проброса портов.

8.2. Лучшие практики для камер

-

Никогда не открывайте камеру напрямую в интернет пробросом портов.

-

2FA + уникальный пароль на аккаунт производителя обязательно.

-

Отключите P2P/“удобный удалённый доступ”, если есть более безопасная альтернатива.

-

Хранение записей:

-

локально (NVR/NAS) — лучше для приватности;

-

облако — удобнее, но требует сильного аккаунта и доверия к провайдеру.

-

-

Отдельный сегмент сети для камер (идеально).

-

Отключите микрофон, если он не нужен.

-

Закройте зоны приватности: маски (privacy zones), настройка записи по событиям.

-

Уведомления о входах в аккаунт и история устройств — включить.

8.3. Физическая приватность — простые решения

-

Для домашних камер используйте механические шторки или поворот в стену, когда камера не нужна.

-

В детской лучше выбирать модели с прозрачной политикой хранения и возможностью локального режима.

-

Обсудите с семьёй правила: где камеры допустимы, а где нет (например, спальня/ванная — табу).

9) Умные колонки и микрофоны: как снизить риск слежки

Голосовые ассистенты удобны, но вызывают закономерные вопросы: «Слушает ли меня колонка постоянно?»

Технически большинство ассистентов работают по принципу «слушают ключевую фразу локально», а затем отправляют запрос в облако. Но риски всё равно есть:

-

случайные срабатывания и запись фрагментов;

-

хранение голосовой истории;

-

доступ к устройству через чужой аккаунт;

-

слишком широкие разрешения и интеграции.

Что сделать для безопасности и приватности

-

Включите 2FA в аккаунте ассистента.

-

Проверьте привязанные устройства и “семейные” доступы.

-

Отключите ненужные навыки/skills/интеграции.

-

Настройте удаление голосовой истории (автоудаление) или отключите хранение, если доступно.

-

Используйте кнопку отключения микрофона в моменты приватности.

-

Разрешите управление только тем, что не критично (не давать колонке «ключи» от замков без необходимости).

-

При наличии гостей включайте режимы, ограничивающие персональные данные.

10) Умные замки, сигнализация и датчики: безопасность + отказоустойчивость

Критичные устройства — это те, которые влияют на физическую безопасность: замки, сигнализация, датчики дыма/газа, протечки.

10.1. Принцип №1: «Безопасно при отказе»

Система должна быть безопасной, даже если:

-

пропал интернет;

-

отключилось питание;

-

умер хаб;

-

приложение не работает.

10.2. Практические рекомендации

-

Замки: выбирайте модели с понятным управлением доступом, журналами событий, хорошей аутентификацией и ручным резервом (ключ/механика/код).

-

Сигнализация: желательно иметь локальную сирену и автономность (аккумулятор).

-

Датчики протечки/дыма: важнее надёжность и автономность, чем «красивое приложение».

-

Не давайте “умным” устройствам избыточные права. Например, лампам не нужен доступ к замку.

11) Центры управления (хабы): Home Assistant, HomeKit, Google/Alexa — нюансы безопасности

Умный дом обычно строится вокруг экосистемы:

-

Apple Home / HomeKit (и связанные стандарты)

-

Google Home

-

Amazon Alexa

-

Samsung SmartThings

-

Home Assistant (локальный контроллер/сервер)

Общие правила

-

Один «центральный мозг» упрощает контроль, но повышает важность его защиты.

-

Чем больше интеграций, тем выше риск. Каждая интеграция — потенциальный канал утечки.

Home Assistant (локальная сила, но ответственность выше)

Плюсы:

-

локальное управление, меньше облака;

-

гибкая сегментация и автоматизации.

Риски:

-

вы сами отвечаете за обновления, резервные копии, доступ извне.

Базовые меры:

-

регулярные обновления HA и аддонов;

-

сильный пароль, 2FA, ограничение доступов;

-

не публиковать панель управления в интернет напрямую без защиты.

Экосистемы с облаком (Google/Alexa/SmartThings)

Плюсы:

-

простота и быстрый старт.

Риски:

-

всё держится на аккаунте и облаке;

-

больше телеметрии и зависимость от провайдера.

Меры:

-

сильный аккаунт + 2FA;

-

минимизация навыков/интеграций;

-

отдельная IoT‑сеть.

12) Удалённый доступ к умному дому: безопасные варианты

Самая частая ошибка — «чтобы работало из любой точки, открою порт на роутере». Это почти всегда плохая идея.

Варианты удалённого доступа (по уровню безопасности)

-

VPN к домашней сети (рекомендуется).

Вы подключаетесь к дому как будто вы дома, без открытия портов к камерам/хабу напрямую. -

Официальный облачный доступ производителя (при сильном аккаунте).

Удобно, но доверие к провайдеру и риски утечек выше. -

Проброс портов (не рекомендуется).

Часто приводит к компрометации. Если уж используете — только с жёсткой защитой, но для бытового сценария лучше избегать.

13) DNS, блокировка трекеров и телеметрии: разумная приватность

Если вы хотите усилить приватность:

-

можно использовать локальный DNS‑фильтр (блокировка рекламных/трекинговых доменов);

-

можно ограничивать «болтливость» устройств.

Но важно не переборщить: некоторые устройства перестают работать. Поэтому подход практичный:

-

блокировать явно лишнее;

-

тестировать по одному изменению;

-

для критичных устройств (сигнализация) избегать нестабильных схем.

14) Что делать при подозрении на взлом: план действий

Паника — плохой помощник. Нужен простой алгоритм.

Признаки, что что-то не так

-

устройство «само» перезагружается, меняет настройки, ведёт себя странно;

-

новые неизвестные устройства в списке клиентов роутера;

-

входы в аккаунт с неизвестных локаций/устройств;

-

резко вырос трафик;

-

камера/колонка реагирует неожиданно или «срабатывает сама».

План действий

-

Изолируйте подозрительное устройство: выключите его или переведите в отдельную сеть без доступа к доверенным устройствам.

-

Поменяйте пароли (роутер, Wi‑Fi, облачные аккаунты) и включите/перепроверьте 2FA.

-

Обновите прошивки роутера и устройств.

-

Проверьте настройки роутера: UPnP, проброс портов, удалённое администрирование.

-

Сделайте сброс устройства к заводским и перепривяжите его заново (если есть риск компрометации).

-

Проверьте семейные доступы и интеграции: кто имеет доступ, какие навыки подключены.

-

Если это камера/замок — считайте инцидент серьёзным: пересмотрите физические меры, уведомите домашних, при необходимости обратитесь к специалисту.

15) Как выбирать устройства: критерии «безопасной покупки»

Покупка — это момент, когда безопасность дешевле всего.

На что смотреть перед покупкой

-

Период поддержки и частота обновлений. Есть ли история обновлений у бренда?

-

2FA в аккаунте производителя. Если нет — это красный флаг.

-

Локальный режим работы. Может ли устройство работать без облака?

-

Прозрачные настройки приватности. Можно ли отключить микрофон/облако/телеметрию?

-

Стандарты и совместимость. Чем меньше «закрытой магии», тем проще контроль.

-

Наличие журналов событий и уведомлений о входах.

-

Адекватный процесс сброса и перепривязки.

Мини‑правило

Если устройство критично (замок, сигнализация, камера в квартире), лучше переплатить за:

-

понятную поддержку;

-

регулярные обновления;

-

локальный контроль;

-

сильную аутентификацию.

Сравнительная таблица: протоколы и технологии умного дома с точки зрения безопасности

| Технология/протокол | Где используется | Сильные стороны (безопасность/практика) | Типичные риски | Лучшие меры защиты |

|---|---|---|---|---|

| Ethernet (провод) | Хабы, камеры, NAS, стационарные устройства | Минимум радио‑рисков, стабильность, проще изолировать | Уязвимости прошивок/сервисов, доступ через сеть | Сегментация VLAN, обновления, запрет лишних портов, отдельный сегмент для камер |

| Wi‑Fi | Камеры, розетки, пылесосы, ТВ | Удобно, высокая скорость, широко поддерживается | Слабые пароли, WPS, уязвимый роутер, облачные зависимости | WPA3/WPA2‑AES, отключить WPS/UPnP, отдельный SSID/VLAN для IoT, обновления роутера |

| Bluetooth / BLE | Датчики, замки, метки | Часто работает локально, низкое энергопотребление | Ошибки сопряжения, близость атакующего, слабая реализация | Безопасное сопряжение, обновления, ограничение доступа приложений, не держать устройство в «открытом режиме» |

| Zigbee | Лампы, датчики, реле | Низкое энергопотребление, mesh‑сеть, часто локально через хаб | Слабые настройки ключей/прошивки, уязвимости хаба/моста | Обновлять хаб, контролировать добавление устройств, изолировать хаб, использовать надёжные прошивки/интеграции |

| Z‑Wave | Датчики, замки, реле | Хорош для локальных сетей, обычно стабильная экосистема | Риски зависят от реализации и хаба | Обновления, изоляция, контроль включения устройств, сильный доступ к хабу |

| Thread (с Matter) | Новые устройства умного дома | Современная архитектура, ориентация на безопасность и совместимость | Молодая экосистема: важна реализация производителя | Обновления, использовать доверенные экосистемы/хабы, сегментация сети, сильные аккаунты |

| 433/868 МГц (простые радиопульты) | Дешёвые датчики/пульты/розетки | Дёшево, просто, дальнобойно | Часто нет шифрования, возможна подмена команд | Использовать только для некритичного, не для замков/охраны; лучше заменить на защищённые стандарты |

Вывод по таблице: безопасность чаще определяется не “протоколом”, а реализацией и настройками. Но почти всегда выигрывают решения с локальным контролем + сегментацией сети + регулярными обновлениями.

Практический чек‑лист: «идеальная конфигурация» умного дома

Если хотите ориентир «как должно быть», вот эталонная схема:

-

Современный роутер с обновлениями + отключены WPS/UPnP

-

WPA3, сильные пароли

-

VLAN/гостевая сеть для IoT

-

Камеры в отдельном сегменте, по возможности без прямого интернета

-

Удалённый доступ через VPN или защищённую экосистему с 2FA

-

Менеджер паролей + 2FA на всех сервисах

-

Регулярный “patch day” (обновления раз в месяц)

-

Минимум лишних интеграций и навыков

-

Приватность настроена: автоудаление истории, отключены ненужные микрофоны, маски приватных зон на камерах

FAQ: частые вопросы о безопасности умного дома

1) Можно ли вообще сделать умный дом «невзламываемым»?

Абсолютной безопасности нет. Цель — снизить риск и последствия: даже если одно устройство уязвимо, оно не должно открыть доступ ко всему дому.

2) Что важнее: хороший роутер или дорогие умные устройства?

Чаще всего роутер и сегментация дают самый большой выигрыш. Дорогие устройства тоже важны, но без базовой сетевой гигиены они не спасут.

3) Гостевая сеть — это то же самое, что VLAN?

Не всегда. Гостевая сеть часто проще и ограничивает доступ к локальной сети, но VLAN обычно даёт более точные правила и несколько изолированных зон.

4) Нужно ли отключать интернет всем IoT‑устройствам?

Если устройство работает локально — это отличный вариант. Если нет — хотя бы изолируйте его в IoT‑сети и защитите аккаунт.

5) Опасно ли использовать умные камеры дома?

Опасность зависит от настроек. Самое важное: не открывать камеру напрямую в интернет, включить 2FA, обновлять и контролировать доступы.

6) Проброс портов на камеру — это прям «нельзя»?

Для большинства домашних случаев — да, лучше избегать. Безопаснее VPN или официальный защищённый доступ при сильном аккаунте.

7) Зачем отключать UPnP, если «так удобнее»?

UPnP может автоматически открыть доступ из интернета к устройствам. Это удобно, но повышает риск. Если не знаете, зачем вам UPnP — выключайте.

8) WPA2 ещё норм или обязательно WPA3?

WPA3 лучше. Но WPA2‑AES при сильном пароле и отключенном WPS всё ещё приемлем. Главное — не использовать устаревшие режимы.

9) Что делать, если устройство требует слабый пароль или не поддерживает 2FA?

Рассматривайте это как красный флаг. Минимум — изоляция в IoT‑сети. Для критичных задач лучше заменить устройство.

10) Как понять, какие устройства «критичные»?

Критичные — те, что влияют на физическую безопасность и приватность: замки, сигнализация, камеры, домофоны, датчики дыма/газа/протечки.

11) Стоит ли бояться голосовых ассистентов?

Не «бояться», а управлять рисками: 2FA, минимум навыков, автоудаление истории, кнопка отключения микрофона, разумные права.

12) Нужен ли антивирус на роутере?

Встроенные «антивирусы» бывают полезны, но не заменяют базовых вещей: обновления, сильные пароли, отключение UPnP, сегментацию.

13) Что безопаснее: облако или локальное хранение видео?

Для приватности обычно лучше локально. Но локально требует дисциплины (обновления, доступ, резервирование). Облако удобнее, но критично защищать аккаунт.

14) Можно ли использовать один аккаунт на всю семью?

Можно, но лучше семейные роли/доступы, где это поддерживается. И обязательно 2FA. Чем больше людей знает пароль, тем выше риск.

15) Как часто нужно обновлять умные устройства?

Идеально — автообновления. Если нет, то раз в месяц/два делайте проверку. Роутер и камеры — в приоритете.

16) Чем опасны «ноунейм» устройства с маркетплейсов?

Часто у них слабая поддержка, непонятные облака, редкие обновления и плохая документация. Это риск и для безопасности, и для приватности.

17) Что делать перед продажей/передачей устройства?

Сделайте сброс к заводским, отвяжите от аккаунта, удалите из приложений, очистите карты/историю (например, у робота‑пылесоса).

18) У меня много устройств, как не утонуть в настройках?

Сделайте инвентаризацию и внедряйте меры по приоритету: роутер → сегментация → 2FA/пароли → камеры/замки → приватность → остальное.

Итоги: краткая формула безопасного умного дома

Если оставить одну мысль, то она такая:

Сильный роутер + сегментация сети + 2FA + обновления + минимизация облака = максимально безопасный умный дом.